En los últimos años, el ransomware ha cambiado radicalmente su forma de operar. Ya no se conforma con cifrar archivos o atacar servidores aislados. El objetivo ahora es mucho más ambicioso: apuntar directamente a la infraestructura de virtualización, especialmente los hipervisores. Esta evolución representa una amenaza de primer orden para las organizaciones que aún no han adaptado sus medidas de protección.

¿Qué es un hipervisor y por qué importa?

Los hipervisores son el software que permite ejecutar múltiples máquinas virtuales en un único hardware físico. En entornos corporativos, soluciones como VMware ESXi se utilizan para centralizar sistemas, optimizar recursos y facilitar la gestión. Sin embargo, este mismo potencial es lo que lo convierte en un punto de gran vulnerabilidad: si un atacante logra comprometer un hipervisor, puede afectar decenas o cientos de máquinas simultáneamente, paralizando operaciones completas de una sola tacada. Estos entornos críticos, paradójicamente, a menudo carecen de una supervisión minuciosa o herramientas EDR que lo incluyan en su alcance .

La sofisticación de los nuevos ataques

Los grupos de ransomware más peligrosos, como Scattered Spider (también conocidos como UNC3944 o Octo Tempest, y vinculados al grupo ALPHV/BlackCat), se han adaptado. No solo realizan ataques masivos, sino que ahora se especializan en acciones más selectivas y calculadas: ingeniería social avanzada, bypass de MFA y un uso estratégico de herramientas administrativas legítimas.

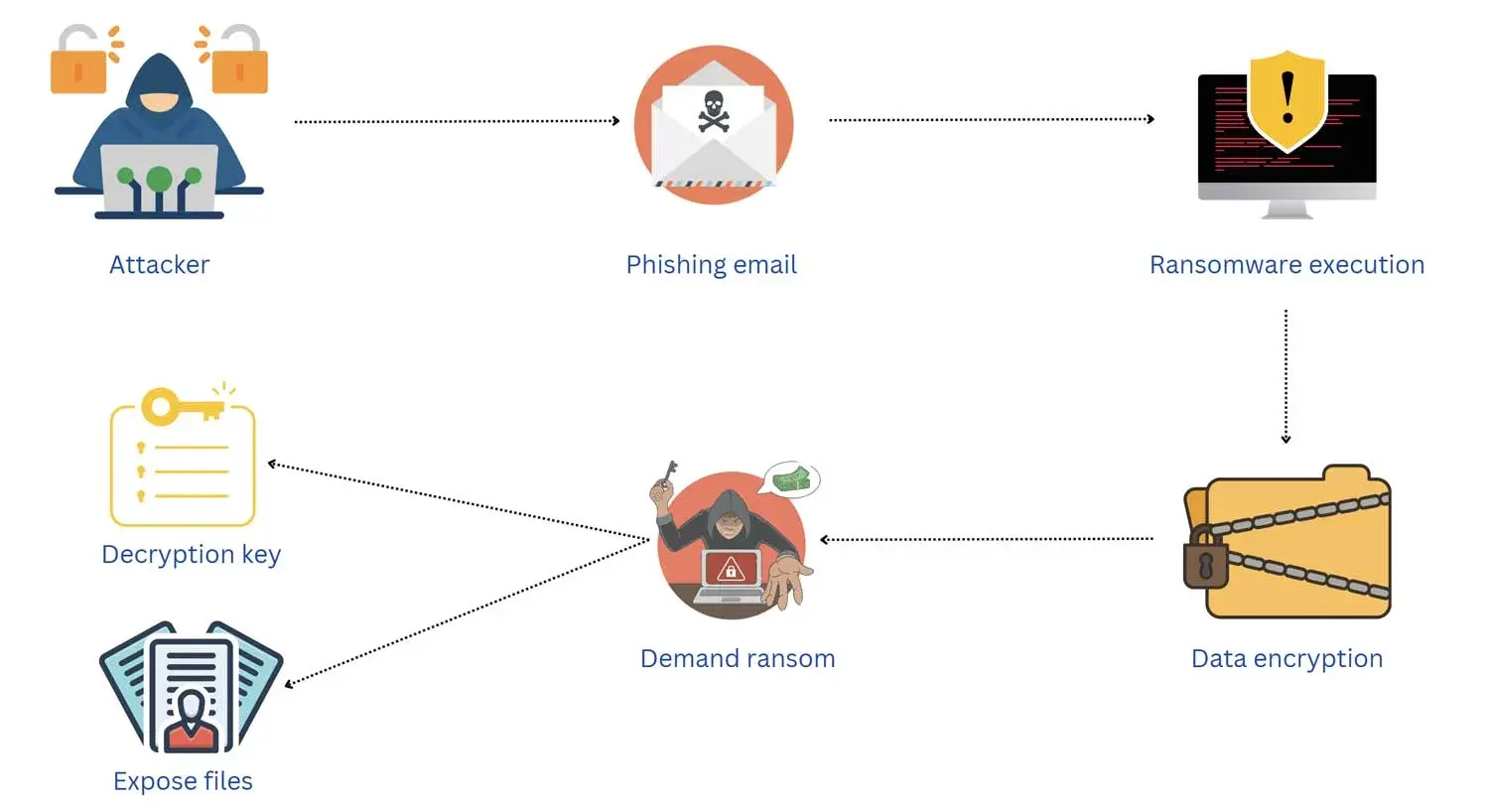

Comienzan estableciendo una entrada a través de métodos como phishing muy dirigidos o técnicas de sim-swap para eludir sistemas de MFA débiles. Luego utilizan herramientas como AnyDesk o PowerShell para realizar operaciones laterales. Una vez dentro, su objetivo final es el hipervisor: ahí pueden deshabilitar la seguridad, cifrar múltiples máquinas virtuales de golpe o dejar la infraestructura completamente inoperativa.

Impacto en la seguridad empresarial

Este cambio de paradigma supone algo más que un problema técnico. Afecta directamente la disponibilidad y la continuidad del negocio. Un ataque al hipervisor puede desencadenar:

- Interrupción masiva de operaciones, al tener que restaurar varias máquinas virtuales simultáneamente.

- Recuperación compleja, si las copias de seguridad no son inmutables o no están aisladas.

- Costes enormes, tanto por la restauración como por la pérdida de confianza de clientes y socios.

Hasta ahora, muchas empresas han dejado sus hipervisores “por defecto”, con escasa segmentación o alertas específicas, y sin contar con escáneres o herramientas de detección adaptadas a este nivel de infraestructura. Este descuido táctico ha sido aprovechado por los atacantes para consolidar su estrategia de impacto.

Detección y respuesta: el desafío real tras identificar la amenaza

Detectar un ataque contra hipervisores es un avance clave, pero no significa nada si la organización no reacciona de forma efectiva. En muchas empresas, se generan alertas advertiendo de «actividad sospechosa» en herramientas administrativas como PowerShell o SSH, o incluso en accesos atípicos al hipervisor. Sin embargo, estas alertas suelen quedar sin escalar, sin priorizar o sin evaluarse con agilidad, lo que permite que el atacante avance sin freno hacia el objetivo final grantthornton.es.

Para transformar detección en defensa, las organizaciones deben adoptar un enfoque integrado en tres frentes:

1. Inteligencia artificial y análisis de comportamiento

La IA puede identificar patrones atípicos en minutos al correlacionar actividad de usuarios, credenciales, herramientas administrativas y configuraciones atípicas en el hipervisor. Esto es especialmente útil fuera del horario laboral, cuando los atacantes suelen iniciar sus movimientos. No obstante, la tecnología solo complementa, no reemplaza, la capacidad humana de analizar y contextualizar las alertas .

2. Equipos preparados y disponibles 24/7

Las organizaciones deben contar con equipos de respuesta que no solo monitoricen, sino que actúen en tiempo real. Esto implica definir protocolos claros para escalar incidencias, validar sospechas, contener y remediar. Una arquitectura de guardias rotativos, respaldada por herramientas como CSIRT y blue teams, es imprescindible para decidir rápido y bien, incluso en fines de semana .

3. Simulacros y pruebas continuas

Realizar ejercicios de tipo red/purple teaming permite evaluar la eficacia de los mecanismos de detección y respuesta ante escenarios reales. Estos simulacros deben incluir intentos de abuso de credenciales, movimientos en entorno virtual y posibles compromisos del hipervisor, para ajustar reglas, alertas y flujos de respuesta.de seguridad, en un momento donde ninguna organización puede darse el lujo de estar desprotegida.

Fortaleciendo la barrera: prácticas preventivas esenciales

Las siguientes acciones, combinadas con la detección anterior, refuerzan los sistemas contra ataques a hipervisores:

MFA resistente y exclusivo

La protección mediante MFA no garantiza seguridad si se basa en SMS u otras técnicas vulnerables. Lo recomendable es implementar autenticadores FIDO2, passkeys o apps de autenticación con “matching numérico”, que dificultan los ataques por sim‑swap u otras técnicas de ingeniería social.

Refuerzo en los canales de help desk

Dado que los atacantes aprovechan servicios de soporte para iniciar ingeniería social (phishing, vishing, smishing), los operadores deben participar en formaciones frecuentes para identificar señales sospechosas. Además, deben aplicar pasos obligatorios de verificación, especialmente antes de restablecer MFA, cambiar contraseñas o autorizar accesos remotos.

Gestión estricta de herramientas remotas

Solo deben permitirse soluciones aprobadas (AnyDesk, TeamViewer), pero siempre con autenticación multifactor, acceso “just-in-time” y políticas como AppLocker. Es importante que cada uso quede registrado, rastreado y sujeto a revisión.

Restricción del uso de scripts y herramientas nativas

PowerShell, WMI y otras herramientas administrativas deben estar restringidas a roles privilegiados y monitorizadas en tiempo real. Cualquier uso sospechoso debe generar alertas automáticas y un protocolo de respuesta inmediata.

Protección del hipervisor VMware ESXi

- Deshabilitar por defecto servicios de shell y SSH.

- Registrar eventos y alertar sobre intentos de reactivación.

- Monitorear accesos y cambios de configuración.

- Asegurar copias de seguridad inmutables, offline o en un entorno externo. Todas estas medidas buscan evitar que un hipervisor comprometido se convierta en vector de ataque.

Refuerzo del EDR y pruebas de penetración

No basta con instalar un agente EDR: es esencial detectar si se ha desactivado o manipulado. Las pruebas de penetración deben incluir intentos de eludir el EDR para confirmar su robustez. Con base en los resultados, se ajustan reglas y se entrena al equipo de respuesta.

Resiliencia y estrategias avanzadas: cómo ir más allá de la defensa

Cuando hablamos de detener ataques a hipervisores, la meta va más allá de la detección y la protección. Se trata de construir una infraestructura resiliente capaz de recuperarse y mantener la continuidad del negocio ante un ataque exitoso. Aquí es donde entran en juego los conceptos de resistencia cibernética y Zero Trust.

Grant Thornton ya recomienda adoptar un enfoque holístico que incluya no solo medidas técnicas, sino también cultura organizativa y alineación con la alta dirección, lo cual es fundamental para garantizar la resiliencia digital permanente.

Zero Trust aplicado al entorno virtual

El principio fundamental de Zero Trust es no confiar en nada ni en nadie por defecto, ni siquiera dentro de la red corporativa. En el contexto de los hipervisores, esto implica:

- Segmentación de la administración: separar las redes y credenciales utilizadas para administrar hipervisores de las redes donde operan usuarios y aplicaciones. Esto reduce el riesgo de movimiento lateral si un atacante compromete una cuenta.

- Autenticación especializada y reducida: usar cuentas locales con MFA o tokens fuertes, evitando el uso de credenciales compartidas o un dominio común. Muchos expertos recomiendan no unir hipervisores a un mismo dominio que use una cuenta regular, sino reservar cuentas de emergencia (“break‑glass”).

- Control estricto de acceso a la consola: limitar el acceso a la consola del host ESXi mediante IPs conocidas o VPNs dedicadas, así como desactivar protocolos superfluos como SSH/ESXi shell cuando no se usen.

Resiliencia operacional: copias de seguridad y recuperación

Contar con copias de seguridad efectivas es esencial, pero no basta con tenerlas: deben ser inmutables, estar aisladas de la red principal y mantenerse online/off‑line. Así se evita que un atacante cifre o borre también los respaldos, lo cual deja a la organización sin opciones de recuperación.

Además, realizar simulacros de recuperación periódicos permite verificar que los respaldos funcionen correctamente y que los procesos sean ágiles y eficientes. Las pruebas deben incluir la recuperación de múltiples VMs comprometidas simultáneamente, para comprobar que los tiempos de restauración estén dentro de los límites operativos aceptables.

Gobernanza y alineación con el negocio

Una estrategia de ciberseguridad moderna requiere visibilidad y apoyo desde los niveles más altos de la organización. Debe existir:

- Gobernanza clara: con políticas definidas sobre hipervisores, gestión de acceso, control de herramientas, respuestas a incidentes y recuperación.

- Responsables asignados: cada función debe tener un encargado que monitoree, reciba alertas y tome decisiones, ya sea el CISO, un CSIRT o el equipo de infraestructura.

- Formación transversal: la ciberseguridad no es solo asunto del área IT. Todos los niveles, incluida la dirección, deben entender los riesgos y apoyos necesarios para aplicar recursos y responder con agilidad.

Integración completa: del Endpoint al hipervisor

La protección contra ransomware y amenazas avanzadas debe ser transversal. Esto significa que tu estrategia debe cubrir en forma integrada:

- Endpoints: con EDR, filtrado de scripts y MFA.

- Redes y segmentación: para evitar movimientos laterales.

- Infraestructura virtual: con hardening del hipervisor, control de consola, respaldo y aislamiento.

- Monitorización constante: con correlación avanzada y equipos en alerta 24/7.

- Recuperación y pruebas: para asegurar continuidad operativa y evaluar eficacia.

Esto ayuda a las empresas a escalar su capacidad de detección, responder con velocidad y recuperarse sin colapsar ante un ataque masivo.

Una hoja de ruta hacia la invulnerabilidad funcional

Enfrentar el ransomware moderno exige más que parches o herramientas aisladas. Requiere:

- Un enfoque Zero Trust que no confíe por defecto ni en redes internas ni en hipervisores.

- Resiliencia operativa, con respaldos inmutables y procedimientos practicados regularmente.

- Gobernanza compartida, alineada con objetivos de negocio y respaldada por la alta dirección.

- Una estrategia integrada que abarque desde endpoints hasta la infraestructura virtual, sin puntos ciegos.

Solo así las organizaciones pueden evolucionar de la reactividad a la autoprotección proactiva, garantizando no solo la defensa, sino también la continuidad y la recuperación eficaz ante los ciberataques más avanzados.